Nella maggior parte dei casi, le componenti di infrastruttura (vcenter, esxi, nsx, etc.) risiedono sulla stessa rete. Quindi dialogano tra loro all’interno della stessa subnet senza dover attraversare router e firewall.

Normalmente è così … ma se invece operate all’interno di grandi realtà strutturate è probabile che esistano dei cluster di management che gestiscono altri cluster dedicati alla sola esecuzione computazionale.

Questi cluster possono risiedere su reti separate da diversi apparati Layer3 (router) o Layer 4-7 (firewall). In questo caso è necessario dialogare con degli specialisti di rete perchè venga garantita piena visibilità tra tutti gli oggetti dell’infrastruttura.

Difficilmente vi verrà permessa una visibilità del tipo any any permit, è più probabile che dobbiate fornire una lista dettagliata con indirizzi sorgenti e di destinazione e porte TPC/UDP su cui permettere l’accesso.

Vi è mai capitato di dover fornire questa lista di indirizzi e porte? A me si e vi posso assicurare che non è semplice come sembra, gli oggetti da far dialogare sono tanti e su diversi servizi, dimenticarsi alcune regole può dar seguito a parecchio tempo speso in troubleshooting 🙁

Le cose sono cambiate negli anni e ora non è più necessario andare a cercare nei manuali d’installazione gli elenchi con tutte le porte necessarie.

Un grazie a vmware che ha realizzato questo utilissimo sito VMware Ports and Protocols 🙂

Prendetevi un pò di tempo per curiosare tra tutti i prodotti vmware, vi accorgerete di quanti servizi e porte sono necessarie a far dialogare le varie soluzioni.

Ma torniamo a noi! In quest’articolo ci limiteremo a scoprire quali porte servono per NSX! Dalla homepage del sito precedente selezioniamo NSX-T Data Center.

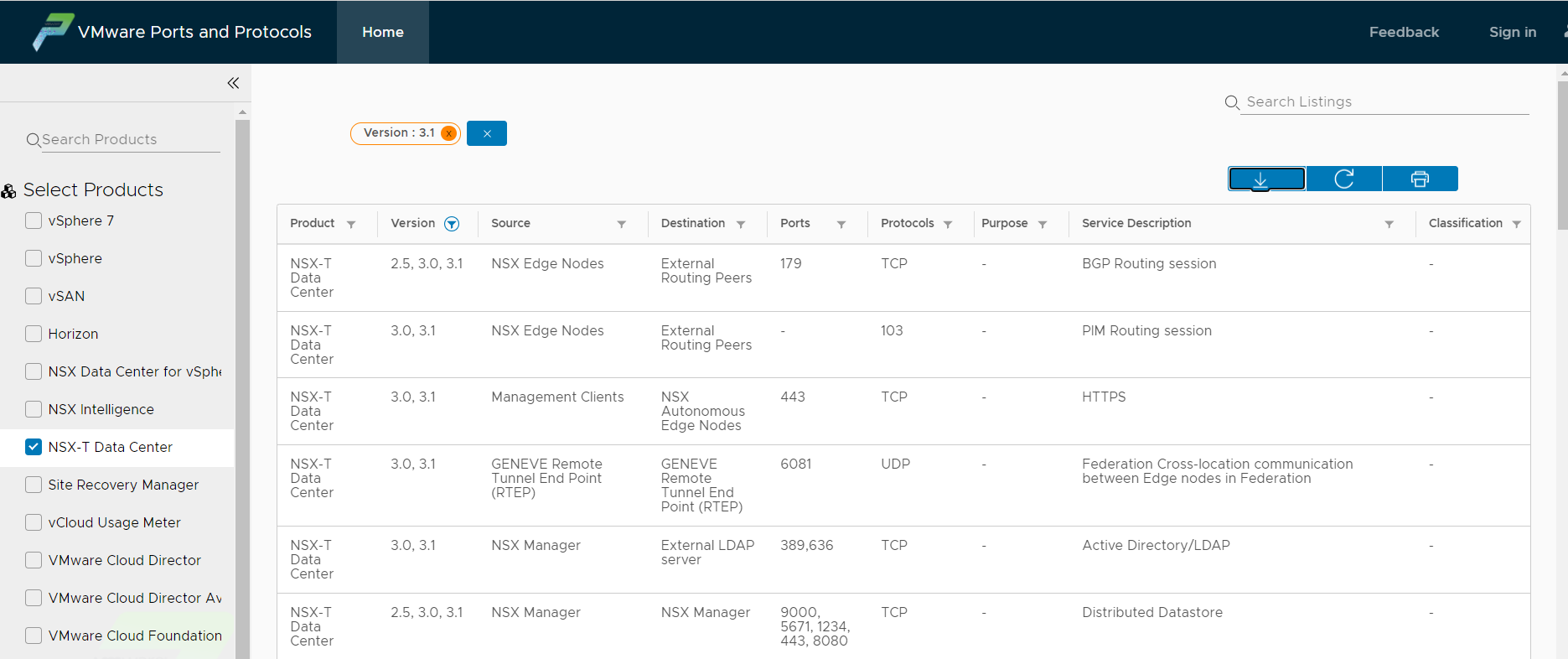

E’ possibile applicare dei filtri e selezionare le regole per versione e oggetto specifico.

Una volta applicati i filtri è anche possibile esportare l’elenco in pdf o excel 🙂

Filtrando con version 3.1 e source Manager otteniamo l’elenco delle regole necessarie a NSX Manager per dialogare con tutti gli oggetti di cui ha bisogno.

Le riassumo di seguito, la sorgente sono ovviamente gli ip degli NSX Managers:

| Destination | Protocol | Port | Service Description |

|---|---|---|---|

| External LDAP server | TCP | 389,636 | Active Directory/LDAP |

| NSX Manager | TCP | 9000, 5671, 1234, 443, 8080, 1235, 9040 | Distributed Datastore Install-upgrade HTTP repository NSX messaging Distributed Datastore |

| KVM and ESXi host | TCP | 443 | Management and provisioning connection |

| vCenter Server | TCP | 443 | NSX Manager to compute manager |

| Traceroute Destination | UDP | 33434-33523 | Traceroute (Troubleshooting) |

| Intermediate and Root CA Servers | TCP | 80 | Certificate Revocation Lists (CRLs) |

| Syslog Servers | TCP/UDP | 6514, 514 | Syslog |

| SNMP Servers | TCP/UDP | 161, 162 | SNMP |

| NTP Servers | UDP | 123 | NTP |

| Management SCP Servers | TCP | 22 | SSH (upload support bundle, backups, etc.) |

| DNS Servers | TCP/UDP | 53 | DNS |

| Public Cloud Gateway (PCG) | TCP | 443 | NSX RPC channel(s) |

| github.com | TCP | 443 | Download IDS Signature from Trustwave Signature Repository. |

Stesso esercizio per i Transport nodes e ESXi

| Destination | Protocol | Port | Service Description |

|---|---|---|---|

| Intermediate and Root CA servers | TCP | 80 | Certificate Revocation Lists (CRLs) |

| NSX Manager | TCP | 1234, 8080, 1235, 5671, 443 | NSX Messaging channel Install and upgrade HTTP repository Management and provisioning connection |

| Syslog Servers | TCP/UDP | 6514, 514 | Syslog |

| NSX-T Data Center transport node | UDP | 3784, 3785 | BFD Session between TEPs, in the datapath using TEP interface |

| GENEVE Termination End Point (TEP) | UDP | 6081 | Transport network |

NOTA: queste sono le porte necessarie a NSX, per gli host ESXi serviranno chiaramente altre porte per la normale operatività (NPT, DNS, SSH, etc.)

Alcune regole possono sembrare ridondanti ma ricordate che bisogna distinguere tra oggetti che iniziano la sessione e le relative destinazioni, a volte sono necessarie regole che permettano il traffico da ambo i lati sulle stesse porte.

Per la sola versione 3.1 l’elenco è di circa 50 servizi, dateci un occhio … conoscerle potrebbe risparmiarvi qualche brutto quarto d’ora 🙂